在今天发布的一份安全报告中,微软表示固件攻击正在增加。在报告中,微软还强调对抗这些类型的漏洞面临的复杂性,而对自动删除过程的不敏感是此类攻击可怕的主要原因之一。在这份报告中引用了最近委托 Security Signals 进行的一项关于固件安全投资的研究。研究显示超过 80% 的企业在过去两年内都经历过固件攻击。

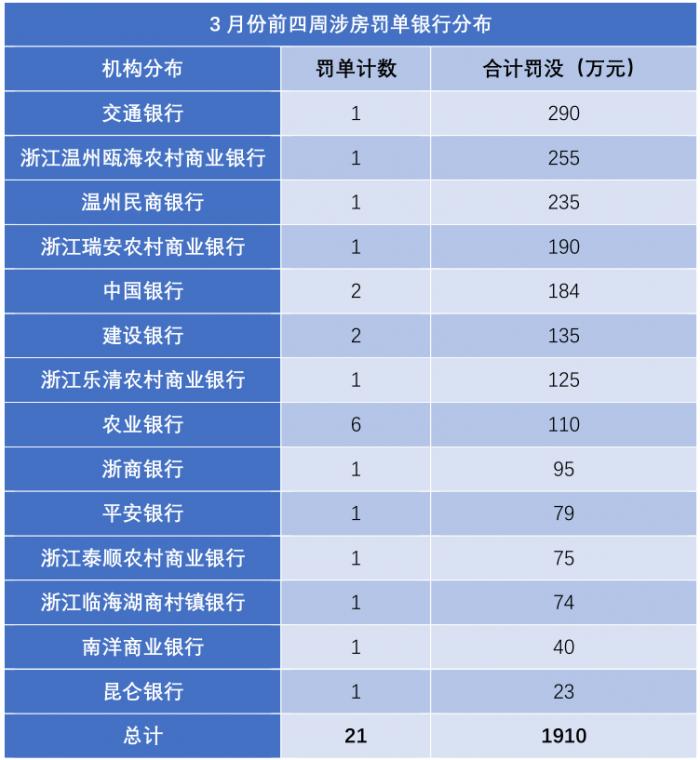

在调查中还发现,在整个企业安全预算中,只有 29% 的企业安全预算被分配用于解决固件漏洞。Security Signals 的研究涉及对来自美国、德国、英国、日本和中国的 1000 名企业安全决策者(SDM)的采访。

由于设备在启动之前就已经遭到损坏,因此固件被黑往往是非常有效的。它们攻击系统启动时和运行时控制硬件和软件的深层代码。Windows 系统的两个主要途径通常是基本输入输出系统(BIOS)和统一可扩展固件接口(UEFI)协议。

根据从美国国家科学技术研究所(NIST)获得的数据,在过去四年中,固件攻击增加了五倍以上。目前针对这些类型攻击的补救措施包括使用内核数据保护(KDP)和内存加密解决方案。它们的作用是阻止恶意软件访问内核内存。

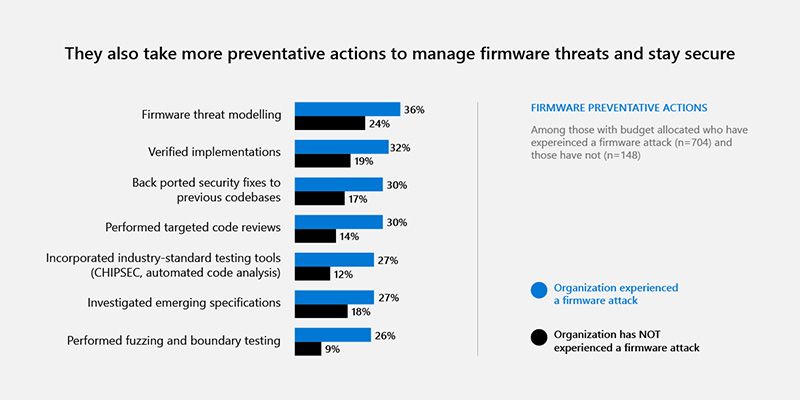

根据微软-安全信号报告,36% 的企业在这方面是积极主动的,并使用基于硬件的内存加密机制对系统进行加固。这还不到参与调查研究的所有企业的一半。

尽管如此,最近发生的一系列固件攻击事件让人们提高了警惕。最近发现的针对 Thunderbolt 端口的 ThunderSpy 漏洞揭示了固件漏洞可能造成的破坏程度。ThunderSpy 在利用 Thunderbolt 端口的设备上工作,允许能够物理访问设备的黑客读取硬盘内容并复制数据。其中比较可怕的是,它允许恶意渗透者绕过硬盘加密、安全启动、防病毒等相关安全措施。

自 cnbeta