原标题:新发现的Mirai Botnet正在操纵各类物联网设备进行DDoS攻击 来源:cnBeta.COM

网络安全专家披露了有关一个新发现的受Mirai启发的僵尸网络"mirai_ptea"的细节。它利用了KGUARD提供的数字录像机(DVR)中一个未公开的缺陷,传播并执行分布式拒绝服务(DDoS)攻击。中国安全公司360在2021年3月23日对缺陷进行了首次调查,然后在2021年6月22日检测到积极的僵尸网络企图。

自2016年Mirai僵尸网络出现以来,它已经与一系列大规模的DDoS攻击有关。

2016年10月,欧洲和北美的DNS服务提供商Dyn的用户失去了对主要互联网平台和服务的访问。从那时起,Mirai的众多版本涌现,部分原因是源代码在互联网上可以获得,Mirai_ptea也不例外。

据研究人员称,Mirai僵尸网络是一个新型的基于物联网(IoT)设备的恶意软件,它入侵了30万个物联网设备,如无线摄像头、路由器和数字录像机。它扫描物联网设备并使用默认密码,然后将密码添加到僵尸网络中,然后用来对网站和互联网基础设施发动DDoS攻击。

网络安全研究人员没有透露有关安全漏洞的全部细节,以防止进一步的利用,但研究人员说,KGUARD DVR固件在2017年之前有脆弱的代码,可以在没有认证的情况下远程执行系统命令。至少有大约3000台在线发布的设备容易受到这个漏洞的影响。

除了使用Proxy与命令和控制(C2)服务器连接外,对mirai_ptea样本的分析还披露了对所有敏感资源信息的广泛加密。它被解码以建立与C2服务器的连接,并检索攻击命令以执行,包括发起DDoS攻击。

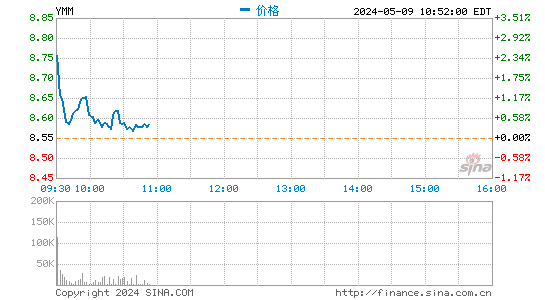

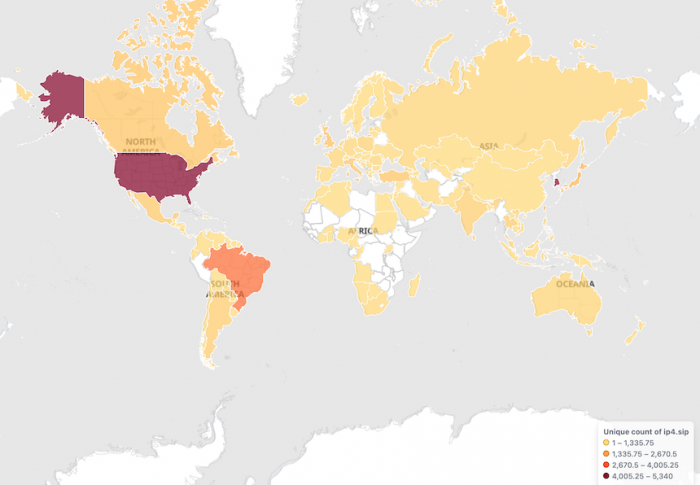

"僵尸源IP的地理分布[......]主要集中在美国、韩国和巴西,"研究人员说,据报告,感染者遍布欧洲、亚洲、澳大利亚、北美和南美,以及非洲部分地区。

2017年,新泽西州范伍德的21岁的帕拉斯·贾、宾夕法尼亚州华盛顿的20岁的约西亚-怀特和路易斯安那州梅泰里的21岁的道尔顿-诺曼因创建Mirai物联网僵尸网络而被起诉。这三人承认共谋违反了《计算机欺诈和滥用法》。

阅读中文报告全文:

https://blog.netlab.360.com/mirai_ptea-botnet-is-exploiting-undisclosed-kguard-dvr-vulnerability/