最近对 100 家大型(超过 5000 名员工)北美 IT 公司的调查显示,勒索软件行为者正在做出更大努力以招募目标公司的内部人员来协助攻击。这项调查是由 Hitachi ID 进行的,该公司在 2021 年 11 月进行了类似的研究。跟上一次调查相比,提供金钱以协助对其雇主进行勒索软件攻击的员工数量增加了 17%。

最具体的是,65% 的调查对象表示,在 2021 年 12 月 7 日和 2022 年 1 月 4 日之间,他们或他们的员工被找来帮助黑客建立初始访问。

在大多数情况下,威胁行为者使用电子邮件和社交媒体来联系员工,但 27% 的接近工作是通过电话进行的,这是一种直接且厚颜无耻的联系手段。

至于提供给员工的钱,大多数人收到的报价低于 50 万美元,但有些提议是在 100 万美元以上。

在这些案例中,有一半的勒索软件团伙甚至在没有任何内部人员帮助的情况下攻击了目标公司。

这表明,一旦一个公司成为勒索软件攻击的候选者,剩下的就是探索潜在的方法,从而使渗透更容易并更不可能被发现。

一个被忽视的领域

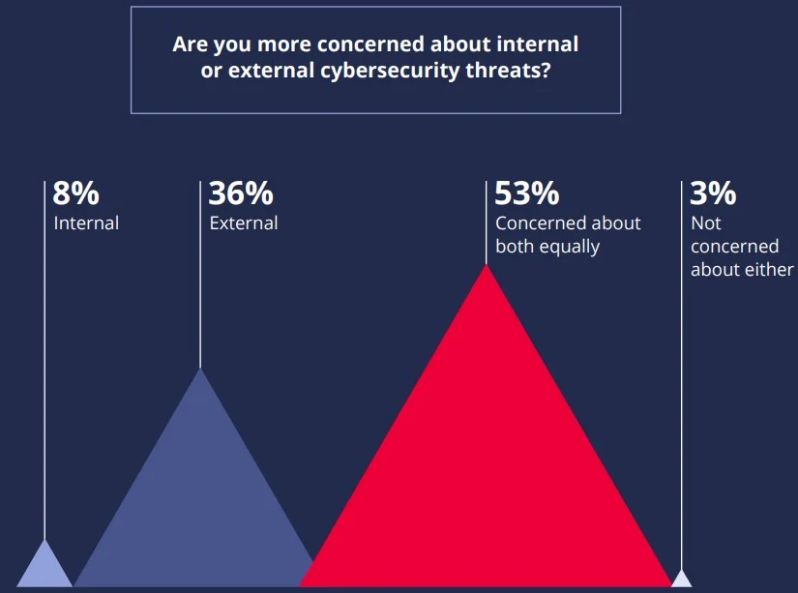

正如调查的结果所反映的那样,内部威胁在制定网络安全计划时通常被忽视、低估并且没有被考虑到。

当 IT 主管被问及他们对内部威胁的关注程度时,36% 的人回答说更关注外部威胁,3% 的人根本不担心威胁。

自去年夏天 LockBit 2.0 勒索软件行动公开邀请流氓员工帮助他们获得企业网络访问权以来,围绕这一问题的意识已经提高,但问题依然存在。

CISA 在 2021 年 9 月发布了一个工具,它可以帮助企业评估他们对内部威胁的立场,并警告说这个特殊的趋势正在上升。

决定在这个问题上有所作为的实体增加了员工培训并向关键领域的员工发送假的电子邮件。然而,大多数还没有实施具体的安全措施来遏制这个问题。

理想的时机

美国正在经历一个被称为 “大辞职” 的辞职潮,这一事实提高了勒索软件行为者在这些奇特的谈判中的成功几率。

今天,许多公司的员工处于辞职的边缘或已经决定离开,但在等待合适的时机,一个涉及大笔资金的意外提议对一些人来说可能是诱人的。

越来越多的人感到压力过大、工资过低、遭到剥削、疲惫不堪或觉得工作不再值得他们花时间和精力。

这些人可能被视为勒索软件团伙的理想人选,这些团伙会以高额报酬诱惑他们成为短期帮凶。