来源:全现在

屋逢偏漏连夜雨,每日忙于退款、修复《赛博朋克2077》bug的波兰游戏开发商CDProjektRed(CDPR)被黑客盯上后,诸多游戏的源代码都被拍卖了出去。

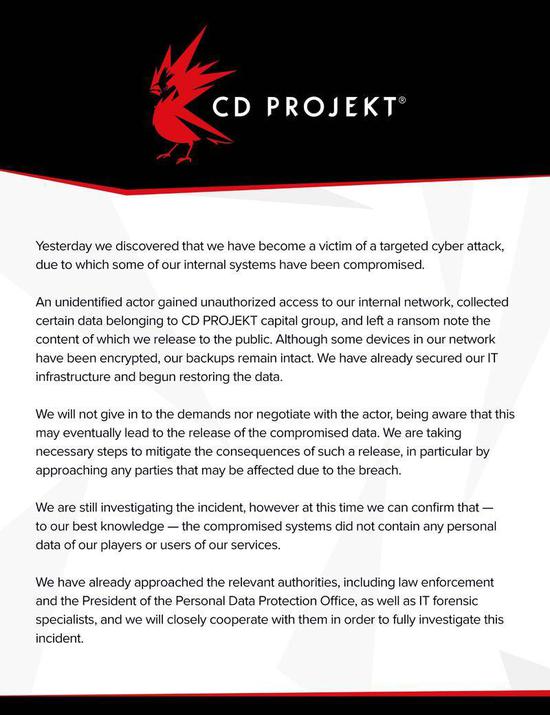

2月9日,CDPR发布Twitter称他们昨日发现自己成为了黑客的攻击对象。勒索信中,黑客称他们已获得了《赛博朋克2077》《巫师3》《巫师之昆特牌》和《巫师3》未发行版本的源代码,丢弃了公司内部的法务、人力资源和财务文件,还对用户数据进行了加密,他们给CDPR留了48小时的联络时间,“如果我们无法达成协议,你的源代码都会被被卖掉或被传到网上”。

CDPR声明,他们已经开始通过备份恢复数据,联系当地执法部门和安全机构并且拒交赎金,“我们不会屈服于要求,也不会与他们协商。”据Reddit用户的讨论称,GOG平台(CDPR的游戏平台)未受到伤害,用户的密码、邮箱地址等信息仍然安全,但收到警告邮件后最好还是抓紧改个密码。

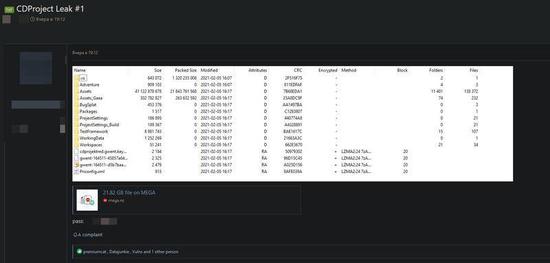

在CDPR努力补救的时候,黑客的行动也没停下。2月10日,数字安全研究媒体Cybernews发现黑客论坛上已经开始泄漏《巫师之昆特牌》的源代码,这条名为“CDProjectLeak#1”的帖子称他们第二天会继续泄漏另一款游戏的源代码。

图片来源:CyberNews

图片来源:CyberNews虽然帖子内的链接已经失效,但Cybernews进行研究后认为这份数据就是在2月6日,即CDPR收到那封勒索信前夕获取的。“基于公司的响应时间,攻击可能是在周末(2月6日-7日)进行的,48小时的联络时间已经失效,因此黑客盗取的源代码开始在网络上流通。”

第二日,暗网情报公司Kela公司称,在黑客论坛Exploit中,一个名为“redengine”的黑客在进行CDPR游戏源代码的拍卖交易。之后,黑客研究员@vxunderground确认了这一交易已经完成,拍卖的起步价为100万美元,加价最低为50万美元,参与者需要缴纳0.1个比特币,还可以一次性花费700万美元直接购买,但最终成交价格、购买方以及购买目的都无法得知。

图片来源:Cybernews

图片来源:Cybernews据Kela透露,交易卖方要求买方使用担保人并有保证金,虽然买方显示是论坛新用户,但他们认为这可能是一个老用户,为了防追踪才创建了一个新帐户。

行业人士对黑客和购买者的目的进行了诸多猜测。独立安全研究员TonyRobinson认为,背后驱使黑客进行勒索的可能是玩家对CDPR的报复和恶意。“勒索软件运营商收钱办事,因为CDPR(在《赛博朋克2077》发售前)承诺了很多事情,但并没有兑现。”

也有种可能,是黑客想要如同《赛博朋克2077》的无数名V一样“名扬天下”。勒索软件专家LucaMella认为此黑客可能与勒索组织HelloKitty有关,“这是一个非常新的组织,而CDPR的游戏在地下社区中广受讨论,如果HelloKitty能够收到CDPR如此高价值的受害者的妥协,可能会有更多人被吸引过来,组织势力也会快速增长。”

至于购买者的身份,有人称由于版权法,所以合法机构购买数据是没有意义的,所以比较知名的游戏企业都被排除到嫌疑外,也有人认为买家是CDPR自己——为了防止源代码被发布而买。TonyRobinson猜测,买家可能是想泄露新产品细节的投机主义者,也可能是一些游戏玩家,毕竟得到源代码后,还需要一套特定的工具使其重新运行,“为了开发反作弊和解决漏洞的方法,也可能用来进行学习。”

反恶意软件Emsisoft近日发布的报告显示,2020年,全球有1300多家公司在勒索软件攻击中丢失了知识产权和其他信息。而在过去五个月内,制作了《看门狗》等游戏的Ubisoft(育碧)、《孤岛危机》系列游戏的开发公司Crytek和《生化危机》系列游戏的开发公司Capcom(卡普空)接二连三地遭遇了黑客攻击。

去年10月13日,Egregor黑客组织称他们分别窃取了Ubisoft和Crytek公司20MB和300MB的数据。由于双方都未向黑客组织的勒索妥协,因此《看门狗:自由军团》的源代码和Crytek多款游戏的发布计划都被黑客进行了公开。

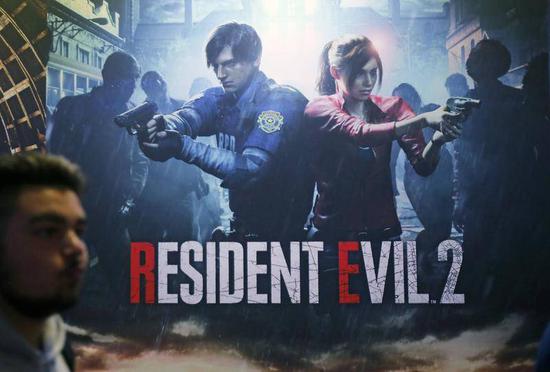

去年11月2日凌晨,发现黑客攻击行为后,卡普空的员工赶到了位于大阪的办公室,拉出计算机背后的电缆以制止黑客的行为。但发起攻击的RagnarLocker黑客组织还是获取了卡普空超过1TB容量的隐私敏感数据,加密了服务器中的部分信息,并留下了勒索信息——11月11日上午8点之前联系,并以比特币形式支付1100万美元。

Capcom开发的《生化危机2》,图片来源:CFP

Capcom开发的《生化危机2》,图片来源:CFP与CDPR、Ubisoft等公司遭遇的勒索事件一样,在卡普空拒绝支付赎金之后,12日,RagnarLocker在暗网中放出了之前获取的数据信息,他们将其称作一次警告,“(卡普空)没有做出正确的决定,如果不想再有数据泄露,以及不想面临高额的诉讼费,就接受勒索。”

11月16日之后,黑客放出了更多重要信息,比如《怪物猎人:崛起》《逆转裁判》《生化危机8》等多款游戏的规划。对此,卡普空除了联系大阪警方报案以及发布致歉声明外,几乎没有再过多地谈论此事,在上月底的财报问答环节中,卡普空称黑客攻击并未影响公司游戏作品的发行和开发。

但黑客对于卡普空数据信息的泄漏却从未停止,上个月中旬,卡普空再次更新了黑客泄密事件的受害人数,已经确定泄露人数共计16415人,可能泄露的相关人达到了39万人。

需要注意的是,面向这几家游戏公司的勒索策略都是近两年才兴起的“双重勒索”,即攻击者不仅对数据进行加密,还会窃取敏感数据,并威胁受害者如果不支付赎金就进行公开。这种方法首次出现在2019年11月,由黑客组织Maze使用,到了2020年年底,有17个黑客组织采用了这个方法。

双重勒索方式抓住了这个时代的企业的弱点,过往传统的勒索软件大多仅对数据进行加密,支付赎金便提供密钥来解密,企业做好数据备份工作还有应对的余地。

而随着监管机构对于数据安全和隐私保护的重视,企业因数据、用户隐私泄露被开出高额罚单的案例逐渐增多,违法成本也水涨船高,例如Facebook曾因剑桥分析数据事件缴付了50亿美元的罚款,中国金融机构因数据泄露被罚款百万的处罚也愈加常见。

双重勒索不仅给受害者带来了修复数据的成本,还向其施加了被监管机构罚款的压力,因此,一个不好的趋势开始出现:越来越多的受害企业开始选择支付赎金,比如商务旅行公司CWTGlobal在受到袭击后就向RagnarLocker支付了450万美元。

Emsisoft的报告称,为了防止数据被发布,一些能够使用备份来恢复的企业也在支付赎金,这给网络犯罪分子带来了更高的投资回报率,可能会导致2021年的双重勒索事件总数量翻倍增长。因此,背着源代码被公开的压力,也拒绝交付赎金的CDPR、Capcom等游戏公司值得敬佩。

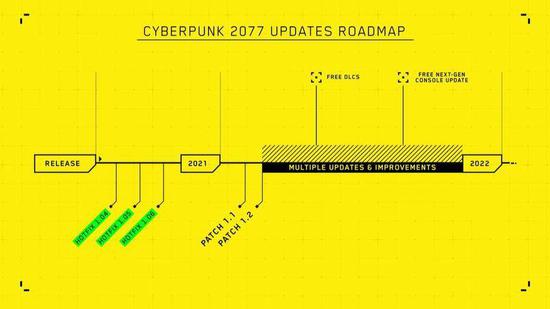

但对于国内大部分游戏玩家而言,比起信息泄漏,大家的关注重点都是CDPR许诺的更新补丁和免费DLC是否又要延期,还有不少人开玩笑称黑客是不是打算修复bug进行优化后再还给CDPR。

CDPR公布的《赛博朋克2077》更新计划

CDPR公布的《赛博朋克2077》更新计划对《赛博朋克2077》缝缝补补、渴望重新获得玩家好感和信任的CDPR,根本没有时间沉浸在“受害者”的角色中,遭遇黑客攻击后,它身上的担子又重了一些。